Eliminar archivos no es lo mismo que borrarlos de manera segura. En un entorno donde las filtraciones de información pueden costar millones, la destrucción de datos debe realizarse con rigor, siguiendo estándares reconocidos como el NIST SP 800-88 Rev. 1, la guía oficial del Instituto Nacional de Estándares y Tecnología de EE.UU.

Ya sea que gestiones discos duros obsoletos, servidores fuera de uso o dispositivos con información sensible, seguir las recomendaciones del NIST te permite no solo garantizar que los datos sean irrecuperables, sino también cumplir con normativas como el GDPR, la ISO 27001 o la normativa PCI DSS.

A continuación, Delete Technology te comparte las cinco mejores prácticas para implementar un proceso seguro de destrucción de datos, según las directrices del NIST.

1. Clasifica los medios de almacenamiento por nivel de confidencialidad

Antes de destruir datos, es fundamental saber qué estás destruyendo y cuál es el nivel de riesgo asociado a su exposición.

Según el NIST SP 800-88, los medios de almacenamiento deben clasificarse en función del tipo de información que contienen:

- Datos públicos: sin restricciones, pero aun así pueden requerir eliminación controlada.

- Datos internos: relacionados con operaciones o desarrollo, cuya exposición afectaría la operativa.

- Datos confidenciales: incluyen propiedad intelectual, estrategias de negocio o datos personales.

- Datos sensibles o regulados: como información de salud (ePHI), financieros o datos de tarjetas.

A cada nivel de confidencialidad le corresponde una técnica de eliminación.

Por ejemplo, un disco del área de marketing podría limpiarse con un método estándar, mientras que uno del área contable debe pasar por un proceso de purga o destrucción certificada.

2. Elige el método de destrucción según el ciclo de vida del dispositivo

No todos los medios de almacenamiento tienen el mismo destino. Algunos se reutilizan internamente, otros se donan o se envían a reciclaje. Por eso, el NIST recomienda aplicar métodos de destrucción diferentes dependiendo del estado del ciclo de vida:

- Sanitización para reutilización interna: se puede aplicar purga con sobreescritura (1 o 3 pasadas) y verificación, ideal para discos en buen estado.

- Eliminación previa a la baja de activos: en este caso es recomendable una destrucción física o desmagnetización, especialmente para unidades dañadas o que contienen información muy sensible.

- Transferencia de equipos: el borrado seguro y certificado debe realizarse antes de que los activos salgan de la empresa, con trazabilidad documentada.

El objetivo es claro: los datos no deben sobrevivir al dispositivo ni quedar expuestos durante migraciones o procesos de baja.

3. Utiliza herramientas de destrucción compatibles y verificables

El NIST es explícito: la herramienta elegida debe poder validar que la eliminación fue exitosa. Algunas buenas prácticas incluyen:

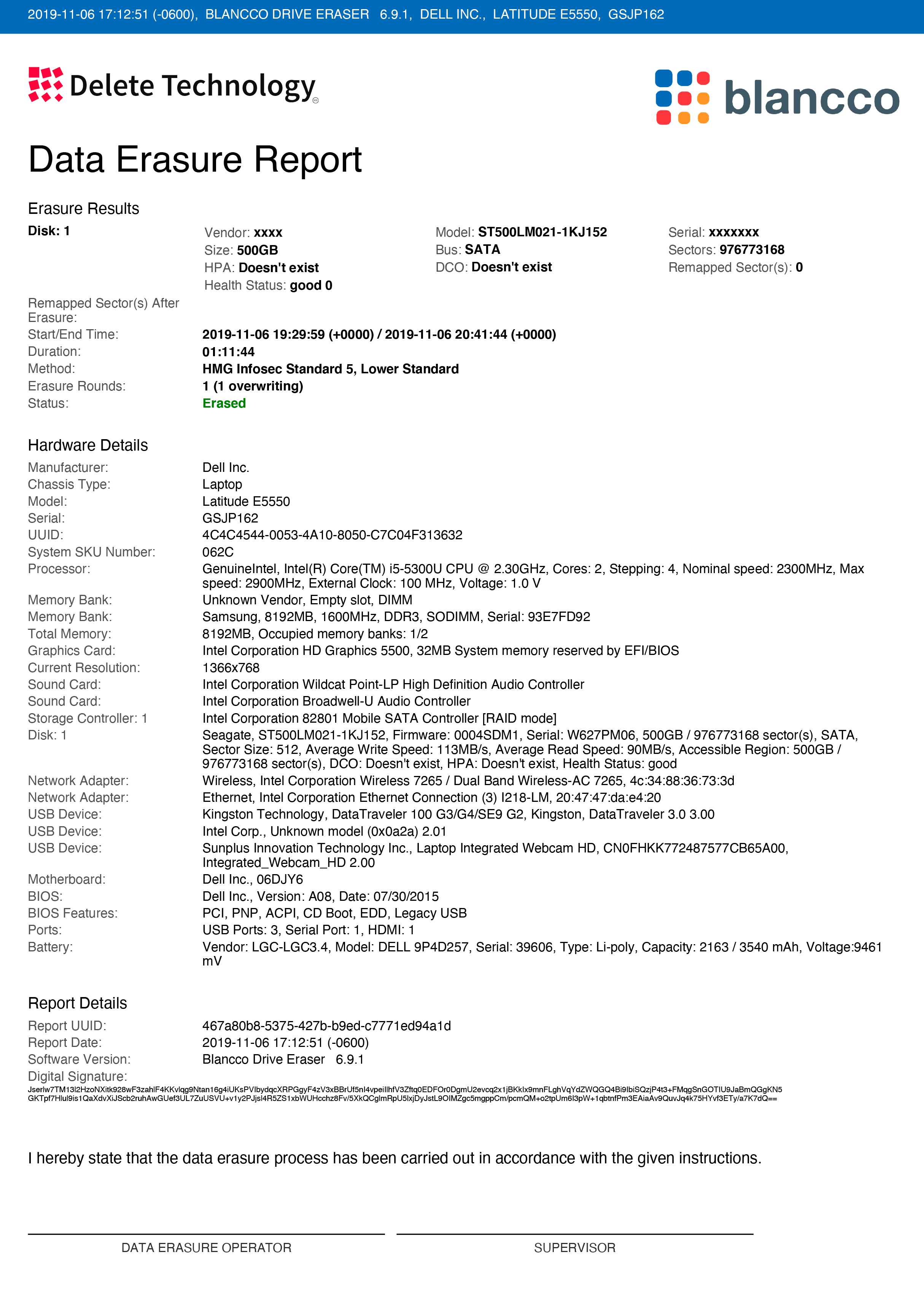

- Usar software de borrado certificado como Blancco.

- Asegurarte de que la herramienta soporte diferentes sistemas de archivos y plataformas (Linux, Windows, RAID, SSD).

- Implementar reportes automáticos y logs de eventos, útiles en auditorías de seguridad.

Si usas proveedores externos, asegúrate de que estén acreditados y emitan certificados de destrucción con metadatos del dispositivo, método aplicado y fecha de ejecución.

4. Documenta cada paso del proceso de destrucción

La destrucción segura no solo es técnica, también es administrativa. Las empresas deben mantener una política clara de destrucción de datos con procedimientos, responsables, tiempos y registros que incluyan:

- Fecha de la eliminación.

- Tipo de dispositivo eliminado.

- Método aplicado (wipe, purge, destroy).

- Identificación del técnico o software usado.

- Resultado de la verificación.

5. Integra la destrucción de datos como parte de tu estrategia de ciberseguridad

5. Integra la destrucción de datos como parte de tu estrategia de ciberseguridad

Eliminar datos no debe ser una acción puntual, sino una parte fundamental de la gestión del ciclo de vida de la información. El NIST lo plantea así: la destrucción debe integrarse en tu SGSI (Sistema de Gestión de Seguridad de la Información) y en las operaciones TI diarias.

Algunas formas de hacerlo incluyen:

- Establecer un protocolo automatizado de eliminación al final del uso o contrato.

- Aplicar borrado seguro en entornos cloud antes de eliminar volúmenes en servicios como AWS o Azure.

- Incorporar el borrado en los flujos DevOps y CI/CD, especialmente si se usan entornos efímeros.

- Coordinar la eliminación con otros estándares, como el Esquema Nacional de Seguridad en España o el GDPR en Europa.

Preguntas frecuentes

¿Es obligatorio usar el NIST 800-88?

No, pero es el estándar más aceptado internacionalmente y sirve como base para cumplir con normativas como PCI DSS, ISO 27001, HIPAA y ENS.

¿Cuántas pasadas de borrado recomienda el NIST?

Actualmente se considera suficiente una sola pasada con verificación, aunque pueden usarse 3 en entornos altamente sensibles.

¿Qué diferencia hay entre wipe, purge y destroy?

- Wipe: sobreescritura lógica.

- Purge: sanitización más intensa (como desmagnetización).

- Destroy: destrucción física irreversible del dispositivo.

¿Se puede aplicar borrado seguro a discos SSD?

Sí, pero requiere herramientas compatibles. En algunos casos, es preferible la destrucción física o el uso de comandos ATA Secure Erase específicos.

En Delete Technology contamos con soluciones tecnológicas y servicios que facilitan el borrado seguro y certificado de información. Ponte en contacto con nosotros si tu industria requiere de nuestra experiencia. Visita www.deletetechnology.com

Te invitamos a que descargues el folleto de Mejores Prácticas para el Borrado Seguro con NIST.

Síguenos en nuestras redes sociales